|

|

|

/ - 搜文章

|

俄“沙虫”APT组织刻意诱捕ESET安全研究人员

俄“沙虫”APT组织刻意诱捕ESET安全研究人员

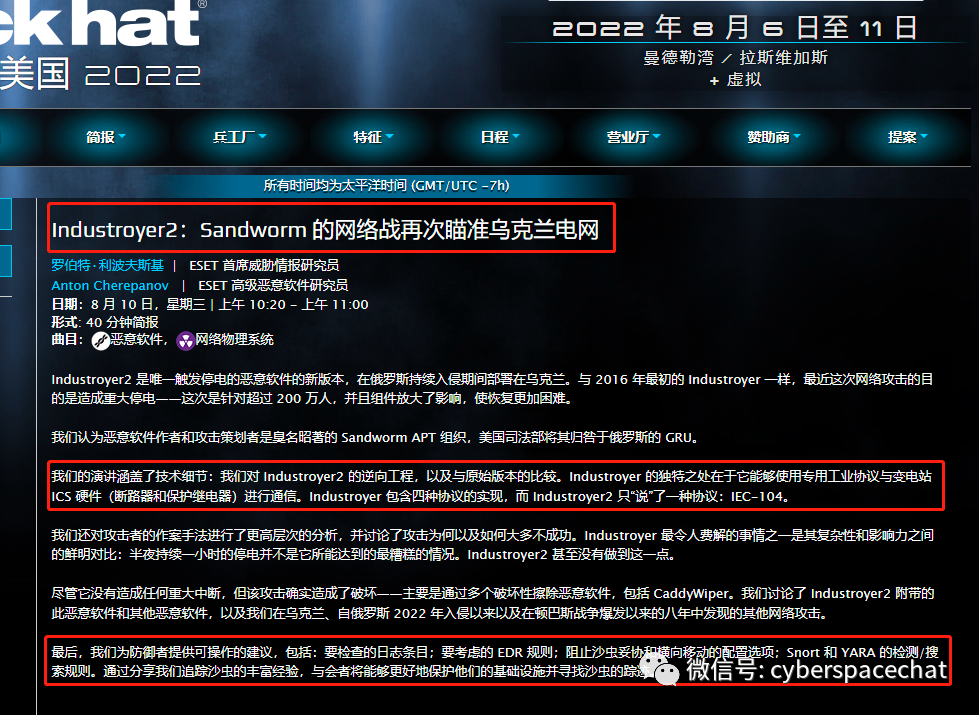

ESET的研究人员将在8月份的美国黑帽大会上披露他们在对强大的俄罗斯黑客团队使用的强大的industryer2恶意软件进行逆向工程的重要发现,这是该研究团队在帮助阻止俄罗斯APT组织最近对乌克兰电力系统实施网络攻击的重要工作成果。

其中两个重要发现具有明显的挑衅意味,其一是“沙虫”攻击者把一个数据擦除器变体的加载器伪装成IDAPro反向工程工具;其二是针对乌克兰网络的攻击中投放了一款带有特洛伊病毒的ESET安全软件。

攻击者是确信ESET的安全研究人员在跟踪分析他们的行踪与武器,专门针对ESET的安全研究抛出了这两个“此地无银三百两”的工具。

“沙虫”组织挑衅安全研究者

臭名昭著的“沙虫”威胁组织是由俄罗斯军方GRU部队运作的,当它发现自己被监视时,它毫不顾忌地嘲弄研究人员。只要问问ESET的罗伯特·利波夫斯基和他的同事就知道了,今年早些时候,他们在分析“沙虫”的一个更新的恶意软件变体时,清楚地明白了这一点。“沙虫”攻击者把一个数据擦除器变体的加载器伪装成IDAPro反向工程工具——研究人员曾经用这个工具分析攻击者的恶意软件。

利波夫斯基是ESET的主要威胁情报研究员,他知道这不是巧合。沙虫很可能是明目张胆地——而且讽刺地——表明他们知道ESET在追踪他们。他解释说,在攻击工程变电站时,“没有理由使用IDAPro”,因为该系统不会使用这种工具。“很明显,攻击者完全意识到我们已经发现了他们,并阻止了他们的威胁。我想说,他们可能是在挑衅我们。”

这似乎不是沙虫发出的唯一信息。该组织还在针对乌克兰网络的攻击中投放了一款带有特洛伊病毒的ESET安全软件。利波夫斯基说:“他们发出的信息是,他们知道我们在做保护乌克兰用户的工作。”

利波夫斯基是ESET团队的一员,该团队与乌克兰计算机应急响应小组(CERT-UA)和微软一起合作,在2022年4月阻止了Sandworm对乌克兰一家能源公司的网络攻击,该攻击使用的是改变游戏规则的industryyer恶意软件武器的新版本industryer2。如果没有及时阻止,这次袭击将摧毁乌克兰电网的几座高压变电站。

industrier2是Sandworm在2016年12月释放的第一个恶意软件industriyer的一个更定制的版本,那个版本在2016年暂时中断了乌克兰首都基辅的部分电力。2022年年4月的industryer2攻击还附带了破坏性的磁盘清除工具,旨在破坏运行Windows、Linux和Solaris的工程工作站,试图在攻击者计划的停电袭击时阻止恢复操作。Industroyer是已知的第一个能够关灯的恶意软件,它可以通过流行的工业网络协议与变电站的ICS硬件(例如断路器和保护继电器)通信。

即使在2022年4月备受瞩目地挫败了industry2对乌克兰的攻击之后,“沙虫”仍在无情地打击乌克兰的网络防御系统。它并没有在industryer2中结束。利波夫斯基说,他和ESET高级恶意软件研究员Anton Cherepanov将于下个月在拉斯维加斯举行的美国黑帽大会上分享他们内部人士对Sandworm的看法,并分析该组织的industryer2恶意软件。

他表示:“如今有更多的数据擦除器恶意软件……而且正在使用新的执行链。”

目前,“沙虫”对乌克兰基础设施的大部分攻击都携带了清除磁盘的武器。他表示:“自2022年2月俄罗斯首次入侵乌克兰以来,我们看到破坏活动(企图)的数量在增加。”他补充说,通过网络间谍攻击收集情报也很活跃,他指出,虽然沙虫是俄罗斯对乌克兰最主要的威胁因素,但它不是唯一的。

近距离观察Industroyer2

在研究人员即将在的黑帽大会的演讲中,利波夫斯基和切里帕诺夫计划透露更多尚未公开的关于沙虫的技术细节,并为公用事业公司提供抵御该民族国家组织攻击的建议。

Lipovsky和他的团队将industryer2描述为比第一个版本更简单、更精简的版本。与第一代Industroyer不同,Industroyer2只使用一种OT协议,即IEC 104。最初的版本使用了四种不同的工业协议。他指出,这种方式可能更有效、更集中:“IEC 104是欧洲最常见的[OT]协议之一,也是一个地区性协议”。

industryer2的磁盘清除功能超过了第一个版本。他说:“第一个是一个有多个组件的框架,它还调用额外的模块来清除。”他表示,industryer2更具“自成体系”,并将擦除器作为独立的可执行程序提供,这是在近期其他网络事件中发现的恶意软件武器。

Caddywipe是与industrier2一起使用的主要磁盘擦除器。2022年2月,在俄罗斯入侵乌克兰的24小时前,沙虫将CaddyWiper指向了一家乌克兰银行,4月初指向了一家政府机构,还指向了被攻击的乌克兰能源公司的一些Windows工作站。沙虫还在那里的Linux和Solaris工作站上设置了破坏性的恶意软件程序ORCSHRED、SOLOSHRED和AWFULSHRED。最后,Sandworm计划在4月8日执行CaddyWiper,以消除所有有关industryer2的证据,但他们的企图失败了,它被阻止了。

有趣的是,“沙虫”通常不会清除域控制器,以免破坏其在受害者网络中的立足点。利波夫斯基说:“他们会清除常规工作站来干扰目标的行动,但一旦渗入某个环境,他们就会想要保持自己的存在。”

即使有了ESET和其他研究人员现在对industrroyer2的所有了解,对于industrroyer2对乌克兰能源公司的最初攻击向量仍然没有完整的视图。CERT-UA说,攻击似乎分两个阶段进行,第一个可能在今年2月,另一个在4月,目标是在4月8日切断变电站,破坏电力运行。

防御industryer和沙虫

虽然industryer2一直在乌克兰接受检验,但它的出现动摇了网络安全行业。“industryyer为整个ICS社区敲响了警钟。这是一个严重的威胁,”利波夫斯基说。

保护OT网络免受Industroyer及其相关攻击的方法与其他方法没有太大区别。“这是我们一直在说的:对环境有能见度;拥有EDR、XDR工具;堆栈中的多层安全;以及访问控制,”利波夫斯基说。

在他们在Black Hat的演讲中,Lipovsky和Cherepanov还将分享EDR规则、停止横向移动的配置建议,以及Snort和YARA工具的规则。

他们还计划重申,OT网络中的工程工作站已经成为主要目标,因此它们必须成为安全防护的重要部分。“很多SCADA软件和监控都是在运行Windows或Linux的常规工作站上进行的。这些机器应该有适当的安全措施和多层次的解决方案,”包括运行EDR或XDR工具,他说。

延伸阅读

综合安全研究团队成果,目前一致认为沙虫团队(Sandworm Team)隶属于俄罗斯GRU的特殊技术主要中心(GTsST)下的74455军事单位,自2009年开始活跃。该组织是高度组织化的团队,攻击方式类似于APT28,有时甚至直接与APT28合作。该组织曾利用勒索软件NotPetya以及恶意软件Olympic Destroyer和Black Energy开展攻击活动。此APT使用BlackEnergy工具直接攻击工业控制系统和其他类似关键基础设施,该工具导致2015年乌克兰电网中断,也是此类攻击中的首次。2016年12月的网络攻击袭击了Pivnichna远程输电设施并关闭了控制断路器的远程终端单元 (RTU),导致停电约一个小时。Sandworm Team似乎专门针对乌克兰。BlackEnergy使用Word文档中的宏来投放文件以保持持续性,然后连接到命令和控制服务器。BlackEnergy包含后门进入服务器(具有远程桌面查看器和间谍功能)、网络扫描、快速传播甚至破坏的功能。

参考来源

1、https://www.darkreading.com/threat-intelligence/sandworm-apt-trolls-researchers-on-its-trail-while-it-targets-ukraine

2、https://www.blackhat.com/us-22/briefings/schedule/#industroyer2-sandworm39s-cyberwarfare-targets-ukraine39s-power-grid-again-2783

3、https://www.welivesecurity.com/2022/04/12/industroyer2-industroyer-reloaded/

|

相关文章

站内评论

|

最近更新

|